Sécurité du système

Autorisations élémentaires

Fichiers et répertoires affectés d'autorisations.

Trois autorisations élémentaires :

- lire (r, read) : Lecture du contenu pour un fichier, listage du contenu pour un répertoire.

- écrire (w, write) : Modification du contenu pour un fichier, création et suppression des fichiers contenus pour un répertoire

- exécuter (x, execute) : Exécution du fichier pour les fichiers binaires exécutables et scripts, accès contrôlé aux fichiers du répertoire pour un répertoire

Trois jeux d'autorisations pour :

- l'utilisateur propriétaire du fichier,

- le groupe propriétaire du fichier,

- tous les autres utilisateurs.

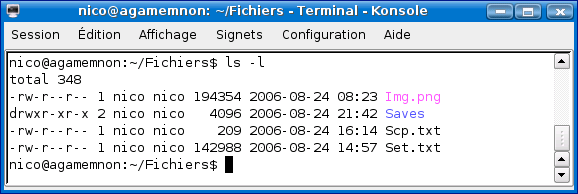

Commande ls -l pour visualiser les autorisations (première colonne)..

Affichage long du contenu d'un répertoire via la commande ls -l

10 caractères sur la première colonne :

- 1 :

- - : fichier ordinaire

- d : répertoire

- l : lien symbolique

- ...

- 2, 3 et 4 : Autorisations pour l'utilisateur propriétaire du fichier

- 5, 6 et 7 : Autorisations pour le groupe propriétaire du fichier

- 8, 9 et 10 : Autorisations pour tous les autres utilisateurs

Utilisateur propriétaire sur la troisième colonne.

Groupe propriétaire sur la quatrième colonne.

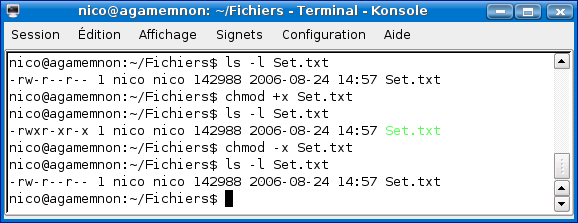

- chmod : Modification des autorisations sur un fichier.

chmod +x Set.txt puis chmod -x Set.txt

Ajout de l'autorisation d'exécution pour le propriétaire du fichier Set.txt.

Annulation de la modification.

(opérations réalisées par root)

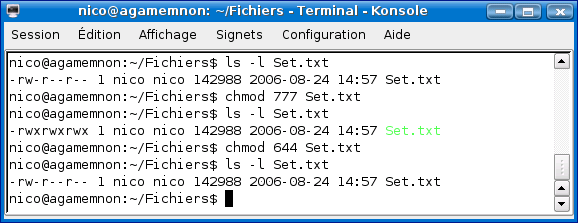

chmod 777 Set.txt puis chmod 644 Set.txt

Configuration en rwx pour le propriétaire, le groupe

et tous les autres utilisateurs sur le fichier Set.txt,

rwxrwxrwx = 777 (4+2+1 4+2+1 4+2+1).

Annulation de la configuration.

(opérations réalisées par root)

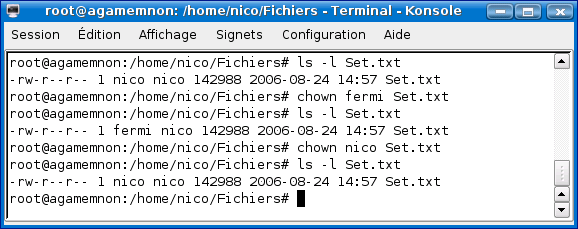

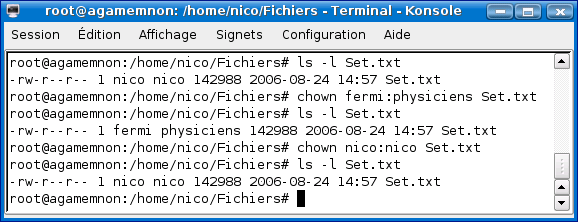

- chown : Modification du propriétaire et du groupe d'un fichier.

chown fermi Set.txt puis chown nico Set.txt

Modification du propriétaire nico vers l'utilisateur fermi.

Annulation de la modification.

(opérations réalisées par root)

chown fermi:physiciens Set.txt puis chown nico:nico Set.txt

Modification du propriétaire et du groupe

vers l'utilisateur fermi et le groupe physiciens.

Annulation de la modification.

(opérations réalisées par root)

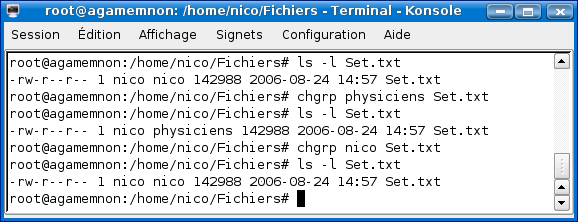

- chgrp : Modification du groupe d'un fichier.

chgrp physiciens Set.txt puis chgrp nico Set.txt

Modification du groupe root vers le groupe physiciens.

Annulation de la modification.

(opérations réalisées par root)

- umask : Choix des droits par défaut affectés à un fichier ou un répertoire lors de sa création.

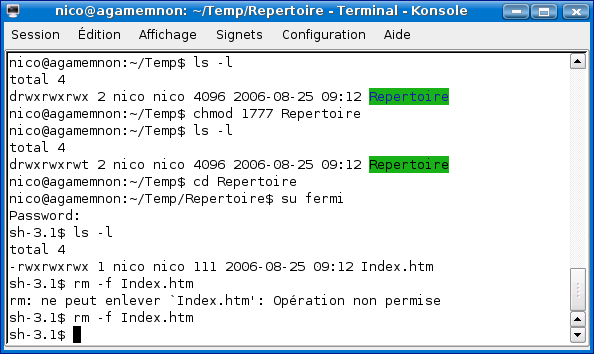

Le sticky bit

Appliqué aux répertoires : Limitation du droit de suppression d'un fichier du répertoire à son seul utilisateur propriétaire même si les autorisations sont en rwx pour le groupe et les autres utilisateurs.

Appliqué aux exécutables : Conservation en mémoire après exécution pour en accélérer une nouvelle exécution.

Utilisation de chmod pour configurer le sticky bit.

Affichage du caractère 't' à la place du 'x' en 9ème caractère des autorisations.

Utilisation de la commande chmod 1777 sur un répertoire

pour y placer le sticky bit et les autorisations en "contrôle total".

Impossible à l'utilisateur fermi de détruire un fichier pour lequel

les autorisations le permettent tant que le sticky bit reste

placé sur le répertoire.

Les droits d'endossement

Droit d'endossement : Droit d'exécuter un fichier de telle manière que l'identité endossée pour l'exécution soit celle

du propriétaire (SUID) ou du groupe (SGID) du fichier et non celle de l'utilisateur qui lance le fichier.

-> Fichier autorisé à réaliser ce qui est autorisé à son propriétaire ou à son groupe propriétaire même si l'utilisateur

n'y correspond pas.

Utilisation de chmod pour configurer les droits d'endossement.

Affichage du caractère 's' à la place du 'x' en 3ème caractère des autorisations si configuration SUID.

Affichage du caractère 's' à la place du 'x' en 6ème caractère des autorisations si configuration SGID.